作为一款经典的逆向工程调试工具,OllyDbg(简称OD)凭借其直观的界面和强大的动态分析能力,在网络安全、软件破解等领域占据重要地位。本文将从工具特性到实操指南,全面解析这款软件的获取方式与核心功能,帮助不同需求的用户快速掌握其应用价值。

OllyDbg诞生于2000年,定位于Windows平台的32位汇编级动态调试,其设计融合了静态反汇编与动态跟踪的双重优势。相较于同类工具,它具备三大核心竞争力:

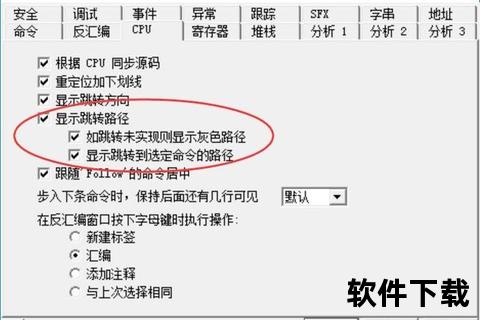

1. 多维度调试支持:支持软件断点、硬件断点、内存断点等多种调试模式,并能实时查看寄存器、堆栈、内存数据等关键信息;

2. 插件扩展体系:通过PhantOm、StrongOD等插件可增强反调试对抗能力,支持脚本自动化分析,提升逆向效率;

3. 低门槛操作设计:提供中文界面和快捷键系统(如F8单步步过、F7单步步入),即使新手也能快速上手。

对于普通用户,其价值体现在破解试用版软件限制;对于安全研究人员,则是分析恶意代码行为的关键工具;而投资者可关注其在软件安全测试领域的商业应用潜力。

由于OllyDbg官网已停止维护,建议通过以下途径获取:

1. 开源社区镜像:吾爱破解论坛、看雪学院等平台提供汉化增强版,集成常用插件;

2. 软件下载站:CSDN、绿色资源网等渠道需注意核对文件哈希值,避免捆绑恶意程序。

1. 解压与配置

下载压缩包后解压至非系统目录(如`D:ToolsOllyDbg`),右键以管理员身份运行主程序。首次启动时建议:

2. 兼容性调整

若遇到闪退或权限问题,需在属性中勾选“以管理员身份运行”和“兼容模式”(建议选择Windows 7)。

通过分析《加密与解密》中的“TraceMe”案例,可体验OD的核心工作流:

1. 断点设置

使用F2键在关键函数(如`GetDlgItemTextA`)设置断点,拦截用户输入校验过程;

2. 动态跟踪

3. 数据修改

在数据窗口(Ctrl+G定位地址)直接编辑HEX值,右键“复制到可执行文件”并另存为破解版。

1. 字符串检索

右键反汇编窗口选择“查找所有参考文本”,定位关键提示信息(如“注册失败”);

2. 内存断点

对敏感数据区域设置访问断点,捕捉加密算法执行路径;

3. 脚本自动化

使用ODbgScript编写脚本批量修改指令,适用于批量脱壳场景。

由于调试行为特征明显,OllyDbg常被安全软件误判为恶意工具。建议:

针对目标程序的反调试机制(如IsDebuggerPresent检测),可通过StrongOD插件隐藏调试器特征,或手动修改检测函数指令。

尽管x64dbg等新工具逐渐兴起,但OllyDbg凭借成熟的生态仍保持生命力。开发者社区正推动以下方向:

1. 架构扩展:实验性支持SSE2指令集和64位程序;

2. 智能化增强:集成AI辅助分析模块,自动识别加密算法;

3. 跨平台适配:通过Wine兼容层实现在Linux环境运行。

作为逆向工程领域的“瑞士军刀”,OllyDbg在二十余年的演进中持续赋能安全研究。无论是个人开发者探索软件逻辑,还是企业构建安全防御体系,掌握其核心用法都将是突破技术瓶颈的关键一步。随着开源社区的持续贡献,这款经典工具仍将在数字化安全领域发挥不可替代的作用。